(서울=뉴스1) 오현주 윤지원 기자 = 중국 해커 조직 '샤오치잉'(Xiaoqiying)이 최근 정부 기관 2000여 곳 홈페이지를 해킹하겠다고 예고한 가운데, 보안 전문가들은 이들의 수법은 초보적인 단계라고 분석하고 있다. 지난해 삼성전자와 LG전자를 공격한 남미해커 '랩서스'(Lapsus$)와 비교해도 수법이 떨어진다는 것.

27일 보안업계에 따르면, 설 연휴기간 동안 총 12곳의 국내 정부 기관 홈페이지는 모두 일명 '디페이스' 해킹 공격을 받았다. 이는 공격자가 홈페이지 화면을 마음대로 바꾸는 형태로, 보안업계에서는 초보적인 해커들도 충분히 할 수 있다고 본다.

실제로 지금까지 공격을 받은 기관은 △대한건설정책연구원 △우리말학회 △한국고고학회 △한국학부모학회 △한국교원대학교 유아교육연구소 △한국보건기초의학회 △한국사회과수업학회 △한국동서정신과학회 △대한구순구개열학회 △한국시각장애교육재활학회 △제주대학교 교육과학연구소 △한국교육원리학회로 구성됐는데, 수법은 사실상 똑같다.

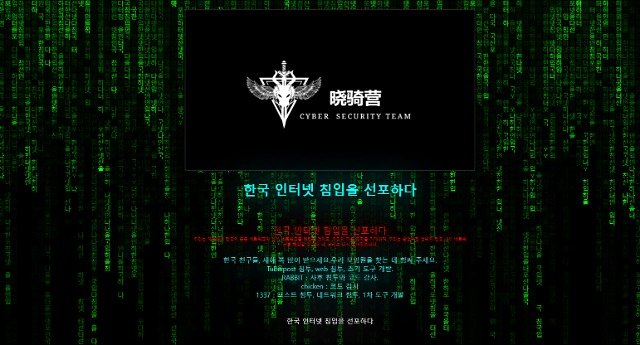

해킹 후 홈페이지에 '사이버 시큐리 팀'(Cyber Security Team)이라는 영어와 '샤오치잉'(晓骑营·새벽의 기병대라는 뜻)이라는 중국 간체자 로고와 함께 '한국 인터넷 침입을 선포한다'라는 메시지가 노출되는 식이다.

현재 보안 전문가들은 이들이 정부 학술기관을 대상으로 집중 공격하는 것은 상대적으로 보안이 취약한 점에 주목해 세력을 과시하기 위한 것으로 본다.

김명주 서울여대 정보보호학과 교수는 "주로 ISMS 등 인증을 받지 않아도 되고 일반기업처럼 보안관리를 하지 않는 성격이 강한 학회를 집중 공격했다"며 "어나니머스(anonymous)처럼 유명해지고 싶어하는 일종의 초보적 '워너비' 해커이고, 진짜 (고수의) 해커들은 디페이스 해킹을 하지 않는다"고 말했다.

김 교수는 또 "주로 체계적인 해킹은 조용히 (사이트에) 들어와서 별도 아지트를 만들어 놓고, 1~2년을 거쳐 조용히 이뤄진다"고 덧붙였다.

일반적인 해커와 달리 피해 기관에 금전 보상 요구를 하지 않고 해킹 이유로 '한국 스트리머에 대한 분노'를 짚었다는 점도 눈여겨볼 부분이다.

염흥렬 순천향대학교 정보보호학과 교수도 "(중국 해커들이) 진짜 중요한 기밀 정보를 노렸다면 (SNS 채널에서) 공격하지 않았을 것"이라며 "만약에 그랬다면 암호를 걸어서 랜섬웨어 감염을 거는 식으로 갔을 것이며 사실상 '과시성 공격'"이라고 말했다.

이번 해커들이 빠른 시간 내에 연쇄 해킹에 성공한 것은, 학술기관들이 같은 '웹 호스팅(사이트 전문 관리) 업체'를 쓴 결과라는 분석도 있다. 현재 이들은 한국 정부 부처가 보유한 54.2GB(기가바이트) 규모의 데이터를 탈취했다고 주장하는데 곧이곧대로 믿어서는 안된다는 의미다.

문종현 이스트시큐리티 이사는 "실제로 (해커의 주장대로 기관의) 데이터베이스(DB)가 파괴됐는지는 현재 알 수 없는 상황"이라면서도 "(피해를 입은) 사이트들이 모두 특정 호스팅 업체를 통해 관리가 되고 있었던 것은 아닌지 볼 필요는 있다"고 말했다.

또 다른 보안업계 관계자는 "학술 기관은 일반적으로 주로 영세하기에 학회 웹페이지를 전문으로 해주는 비슷한 업체를 쓰는 경향이 있다"며 "한 서버가 만약에 뚫리면 다른 기관의 서버도 도미노처럼 뚫리는 격인 것 같다. 아직 초보 해커이다보니 (이런 식의) 취약점을 파악해 계속 연습하는 격"이라고 말했다.

일각에서는 국내 화이트 해커(착한 해커)들이 대응에 나설지 눈여겨보고 있지만, 아직 국내 보안업계는 정부 조사결과에 집중한다는 입장이 지배적이다. 현재까지 파악된 공격 수법이 그리 높지 않다는 점에서, 화이트 해커들이 적극적으로 역량을 모으지 않을 수 있다는 목소리도 나온다.

대규모 화이트 해커 집단을 보유한 보안업체 관계자는 "현재 혹시 모를 상황에 대비해 고객사 보안을 좀더 철저하게 신경쓰고 있는 상황"이라며 "정부 차원의 대응을 주시하고 있다"고 말했다.

한편 정부는 현재 비상대응체계를 계속 가동 중이다. 과학기술정보통신부 측은 "한국인터넷진흥원(KISA)·국가정보원과 연계해서 대응하고 있다"며 "또 기존보다 모니터링 인력을 늘리고 관제 시간 간격도 짧게 하고 있다"고 말했다.